문제 설명

웹해킹 문제 링크로 접속하면 아래와 같은 화면이 나온다.

우측 상단에 있는 Login을 클릭하면 아래와 같이 username과 password 입력이 가능하다.

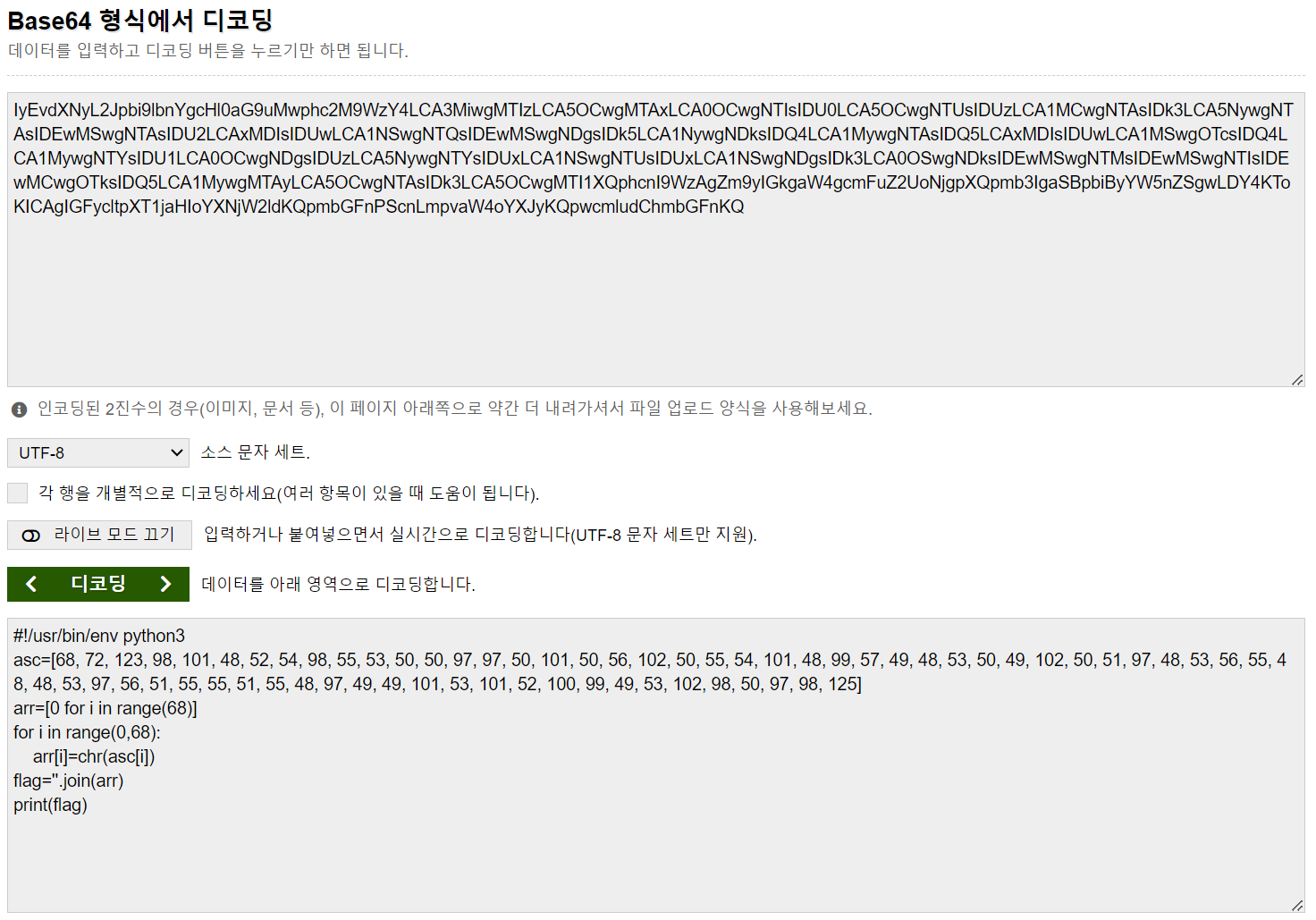

문제와 함께 제공된 코드는 python 코드인데,

파이썬 쉘(IDLE)에서 ctrl+O 해서 문제 파일인 app.py를 열어 보니 이런 소스코드가 나왔다.

문제에서 'admin 계정으로 로그인에 성공'해야 한다고 말했으니 코드 속에서 계정과 관련된 것을 찾아야 힌트가 될 것 같다.

직접적으로 플래그라고 언급된 admin 외에 user라고 나와있는 것은 guest 하나 뿐인 것 같다.

로그인 창에서 username: guest, password: guest로 로그인해 보았다.

guest로 로그인에 성공했다.

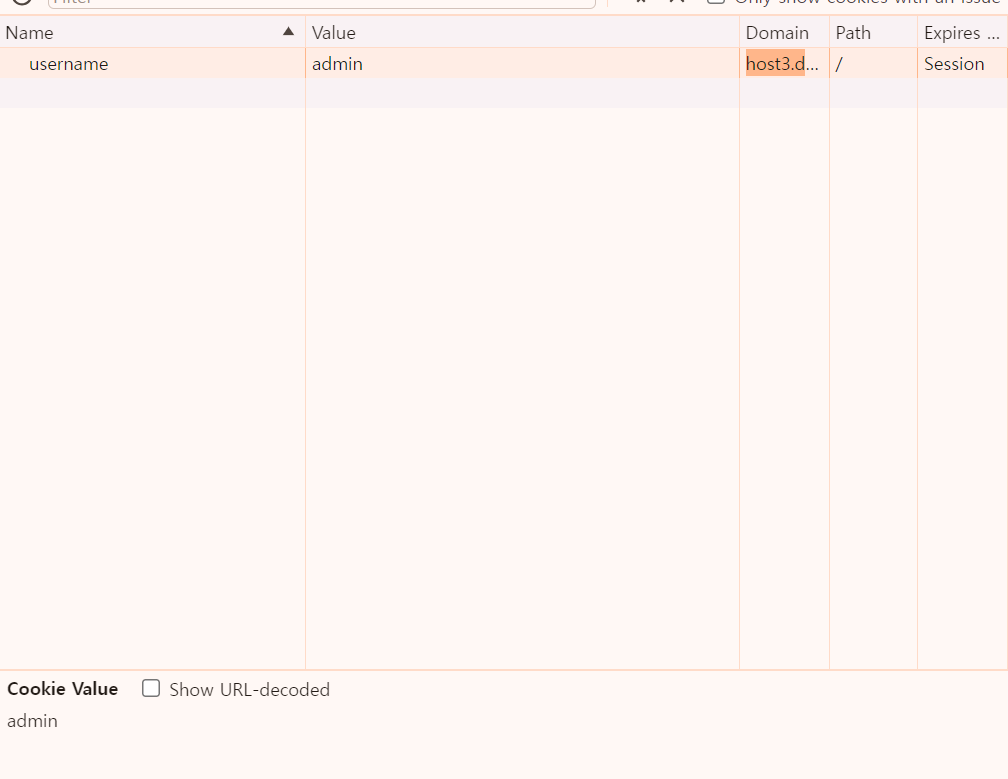

구글링으로 찾아 보니, guest로 로그인한 뒤 F12 개발자모드로 guest의 쿠키가 생성된 것을 확인해야 한다.

문제 이름이 cookie인 이유가 여기서 나오는 것 같다.

개발자 모드>Application>Cookies 토글을 열면 현 링크의 쿠키를 확인할 수 있는데,

Value값으로 내가 방금 로그인한 guest가 생성된 것을 확인할 수 있다.

여기서 이제 Value값인 guest를 admin으로 바꿔 주고,

새로고침을 한 번 해 주면

이렇게 플래그가 나온다!

끝

'SWUFORCE > 워게임 풀이' 카테고리의 다른 글

| [Dreamhack] Flying Chars (0) | 2024.04.02 |

|---|---|

| [Dreamhack] ex-reg-ex(web) (0) | 2024.04.02 |

| [Dreamhack] file-download-1(web) (0) | 2024.03.26 |

| [Dreamhack] 64se64 문제 풀이 (0) | 2024.03.19 |

| [Dreamhack] baby-linux 문제 풀이 (0) | 2024.03.19 |