계정정보 탈취를 시도하는 피싱 공격 진행 중! 북 배후 추정

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다. 최근 전자문서 도착 알림, 회원정보 변경 알림, 약관 위반 알림 등 다양한 주제로 국내 포털사이트 고객센터를 사칭한 피싱

blog.alyac.co.kr

최근 전자문서 도착 알림, 회원정보 변경 알림, 약관 위반 알림 등 다양한 내용으로 국내 포털사이트 고객센터를 사칭한 피싱 메일이 유포되고 있어 각별한 주의가 필요하다.

피싱 공격의 개요

피싱 메일은 실제 공식 사이트에서 게시 중단 요청을 접수 받아 진행하는 게시중단 처리 안내 메일과 매우 흡사함

좌측 사진은 정상 메일이고, 우측 사진은 정상 메일을 가장한 피싱 메일이다.

우측 화면의 링크 버튼을 클릭하면 공격자가 제작해 둔 피싱 페이지로 연결됨.

피싱 페이지 역시 실제 로그인 페이지와 매우 유사한 형태를 갖추고 있다.

다만, 실제 로그인 페이지와는 달리 사용자의 아이디 정보가 미리 입력되어 있으며

위 페이지에 비밀번호를 입력하면 비밀번호 오류라는 문구와 함께 재입력을 요구한다.

하지만 입력된 비밀번호는 백그라운드에서 공격자 서버로 전송되며 공격이 종료된다.

피싱 분석

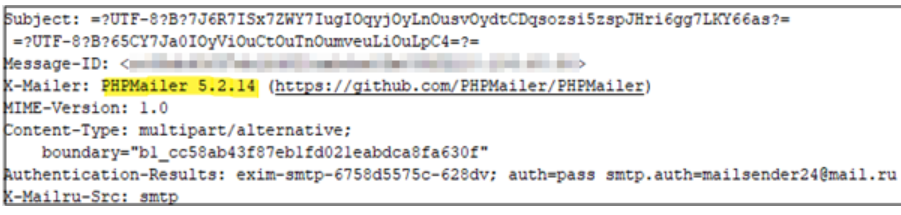

해당 피싱 메일은 공격자들이 대량으로 피싱 메일을 발송할 때 많이 사용하는 PHPMailer를 통해 발송됨

최근 발견된 계정정보 탈취를 시도하는 피싱 페이지들 사이의 공통점:

1. 피싱 페이지에서 사용된 주요 도메인 리스트

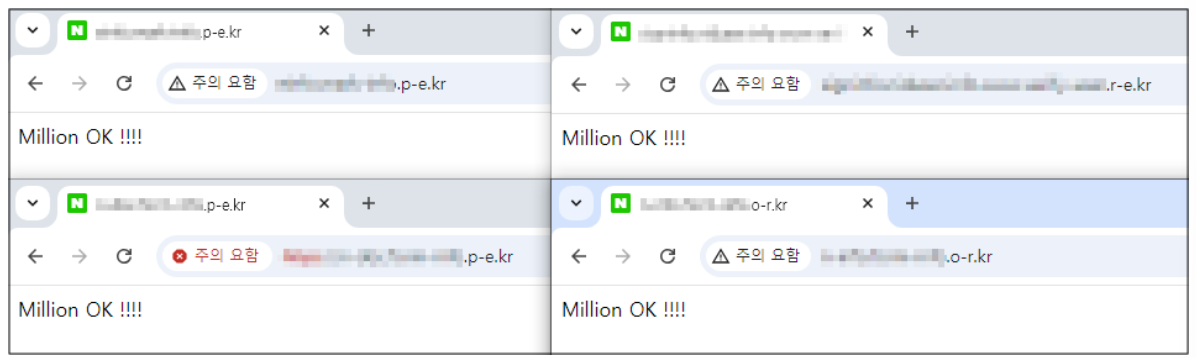

- 피싱 페이지들은 o-r.kr, r-e.kr, p-e.kr 도메인을 사용

- 해당 도메인들은 김수키 조직(북 해킹 조직)이 공격을 할 때 자주 사용하는 도메인으로 알려져 있음

2. 네트워크 응답 메시지 문자열

- 피싱 페이지 도메인에 접속하면 아래와 같은 "Millon OK!!!" 응답 메시지를 볼 수 있음

- 이 메시지는 김수키 조직이 사용하는 인프라로 알려져 있음

3. 웹 서버 스택 정보

- 웹 서버 스택 정보가 모두 Apache/2.4.17(Win32) OpenSSL/1.0.2d PHP/5.6.15로 동일

4. URL 특징

- 피싱 URL에서 특정 파라미터 및 경로를 사용

'SWUFORCE > 기술 스터디' 카테고리의 다른 글

| [Theori] 딥시크의 보안, 개인정보 보호, 거버넌스: 오픈소스 AI의 숨겨진 위험성 (0) | 2025.02.11 |

|---|---|

| [AhnLab] 광고 페이지 악용한 프록시재킹 공격 주의 (1) | 2025.01.20 |

| [PLANBIT] LogLayer: 개발자를 위한 혁신적인 통합 로깅 라이브러리 (0) | 2025.01.11 |

| [IGLOO] 합동 주의보! 신분 위장을 조심하라! (2) | 2024.11.26 |

| [SAMSUNG SDS] 'AI 시대의 혁신과 기회'로 바라본 클라우드 시장 전망 (2) | 2024.11.12 |