https://www.ahnlab.com/ko/contents/content-center/35755

광고 페이지 악용한 프록시재킹 공격 주의

www.ahnlab.com

프록시재킹 공격

프록시웨어란?

: 설치된 시스템에서 현재 사용 가능한 인터넷 대역폭 일부를 외부에 공유하는 프로그램. 일반적으로 이를 설치하는 사용자는 대역폭을 제공하는 대신 일정한 금액을 받음

프록시재킹 공격이란?

: 사용자의 동의 없이 프록시웨어를 설치해 감염 대상 시스템의 인터넷 대역폭 일부를 외부에 공유하는 방식으로 공격자들이 수익을 얻는 공격 방식.

감염된 시스템은 비자발적으로 네트워크 대역폭 탈취당하며, 수익은 공격자에게 돌아감.

- 이는 프록시웨어 대신 코인 마이너 설치해 감염 대상 시스템의 자원으로 암호화폐 채굴하는 '크립토재킹 공격'과 유사

프록시재킹 공격 사례에서 악용되는 프록시웨어 종류:

- IPRoyal

- Peer2Profit

- Traffmonetizer

- Proxyrack

- PacketStream

- Digitalpulse 등

해당 콘텐츠에서 다루고 있는 프록시재킹 공격에 사용된 건 디지털 펄스 프록시웨어 (그러나 "넷링크 커넥트"라는 이름으로 서명됨

공격 사례 설명

현재 공격 사례에서 악성코드는 프리웨어인 특정 유튜브 다운로더 프로그램의 홈페이지 거쳐 설치됨

위와 같은 다운로드 페이지에 처음 접속 후 웹 페이지 클릭하면 광고 페이지가 팝업되며,

랜덤한 확률로 여러 PUP 및 악성코드, 광고 페이지로 리다이렉트됨.

악성코드는 다운로드 페이지에서 다운로드되거나 위 사진의 루마C2(LummaC2)를 유포하는 페이지로 리다이렉트 되기도 함.

루마C2: 클립보드에 악성코드 다운로드 명령을 저장한 후 사용자로 하여금 실행하도록 하는 피싱 기법

실행 창에서는 CAPCHA와 관련된 내용만 보이지만, 실제로는 mshta를 이용해 외부에서 악성 자바스크립트를 다운로드하고 실행하는 명령.

악성코드 분석

위 과정에서 유포된 파일을 사용자가 별도 검증 없이 실행할 경우, 최정적으로 프록시웨어가 사용자의 시스템에 설치됨.

- 분석 방해 기법

최초 유포 파일은 위와 같은 아이콘으로 위장.

설치 시 자동 클릭 기능을 제공하는 GUI 프로그램으로 위장한 오토클리커를 실행

위 AutoClicker.exe는 내부에 프록시웨어를 다운로드하는 루틴이 삽입된 다운로드 악성코드이다.

오토클리커는 사용하는 문자열들을 암호화해 가지고 있으며, 함수 이름도 정상적인 목적으로 위장함

이외에도 실행되면 먼저 Anti VM 및 Anti Sandbox 기법들을 사용해 현재 환경이 분석 환경인지 검사함

표 최하단의 '웹 브라우저 히스토리 파일 검사'를 통해 일정 크기 이하일 때에는 악성 루틴이 실행되지 않도록 함.

크로미움(Chromium) 기반 웹 브라우저나 인터넷 익스플로러는 0.5MB, 모질라 파이어폭스(Mozila Firefox)의 경우 5.5MB 이상인지 검사함.

- 프록시웨어 설치

분석 방해 기법을 활용한 과정이 끝나면 오토클리커는 "%TEMP%\t.ps1" 경로에 파워쉘(PowerShell) 스크립트를 생성하고 실행한다.

위 스크립트는 노드JS(nodeJS)를 설치하고 악성 자바스크립트 다운로드 후 작업 스케줄러에 등록하는 기능을 담당함.

위 사진은 "FastDiskCleanup"이라는 이름으로 작업 스케줄러에 등록된 작업 중 하나로,

노드JS를 이용해 다운로드한 자바스크립트 악성코드를 실행하는 기능을 담당함.

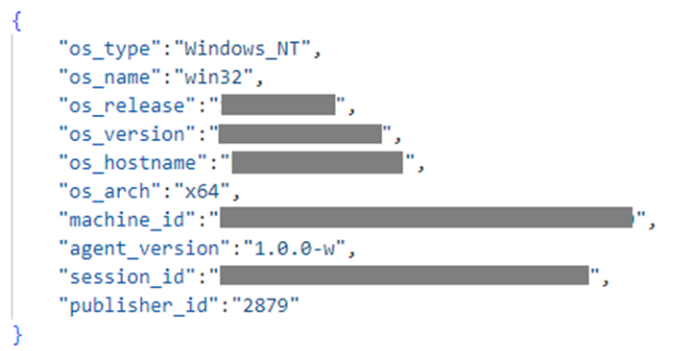

노드JS를 통해 자바스크립트가 실행되면 C&C 서버에 접속해 위와 같은 데이터 구조로 시스템의 기본적인 정보들을 전송한 후 응답에 따라 추가 명령을 실행함.

다운로드된 응답은 최종적으로 프록시웨어를 설치하는 파워쉘 명령이다.

파워쉘 명령은 깃허브에서 프록시웨어를 다운로드한 후 "Network Performance"라는 이름으로 작업 스케줄러에 등록함.

최종적으로 설치된 프록시웨어는 앞서 말했던 디지털 펄스이다.

바이너리 자체는 실질적으로 동일하지만 "넷링크 커넥트"라는 이름의 인증서로 서명되었다는 점이 다름.

'SWUFORCE > 기술 스터디' 카테고리의 다른 글

| [Theori] 딥시크의 보안, 개인정보 보호, 거버넌스: 오픈소스 AI의 숨겨진 위험성 (0) | 2025.02.11 |

|---|---|

| [EST SECURITY] 계정정보 탈취를 시도하는 피싱 공격 진행 중! 북 배후 추정 (0) | 2025.01.28 |

| [PLANBIT] LogLayer: 개발자를 위한 혁신적인 통합 로깅 라이브러리 (0) | 2025.01.11 |

| [IGLOO] 합동 주의보! 신분 위장을 조심하라! (2) | 2024.11.26 |

| [SAMSUNG SDS] 'AI 시대의 혁신과 기회'로 바라본 클라우드 시장 전망 (2) | 2024.11.12 |