더치트를 위장하여 유포중인 스미싱 주의!

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다. 금일 오전부터 더치트를 위장하여 스미싱이 유포중에 있어 사용자들의 각별한 주의가 필요합니다. 더치트란 주로 비대면

blog.alyac.co.kr

더치트란?

- 비대면 거래 전 상대방의 평판 확인 및 추가 피해자를 막기 위해 사기를 친 사람의 정보(계좌번호, 이름, 전화번호 등)를 공유하는 국내 최초의 사기피해 정보공유 사이트

지난 4월 30일, 더치트를 위장한 스미싱이 유포되었다.

[Web발신]

(광고) 안녕하세요.

금융사기 피해방지 서비스 더치트 입니다.

귀하에 대한 피해사례가 1건 등록되었습니다. (3자 사기 등에 연락처가 사용된 경우, 명의자 정보가 다를수 있습니다.)

2일 이내에 피해사례 삭제요청이 없는 경우, 거래주의 정보로 안내될 수 있습니다.

본 메세지는 선의의 피해방지를 위한 목적으로, 피해사례의 진위여부 검증을 위해 전송되었습니다.

오해나 허위로 등록된 피해사례인 경우, 즉시 삭제요청해 주시기 바랍니다.

환불 등 증빙자료를 첨부해 주시면, 즉시 피해사례가 비공개처리 됩니다.

1) 등록된 피해사례는 피등록자의 1차 소명 시간이 종료되는 24시간후부터 검색결과에 반영됩니다. 최대 2일의 소명시간이 종료되면 외부채널의 검색결과에도 반영될 수 있습니다.

소명기간 종료 2일 전.

귀하의 금융거래와 통화발신이 제한될 수 있습니다.

▶ 「피해사례 등록」 확인 안내

홈페이지 : ***.kr/8**

무료수신거부 08087*****

↑ 유포된 스미싱 내용

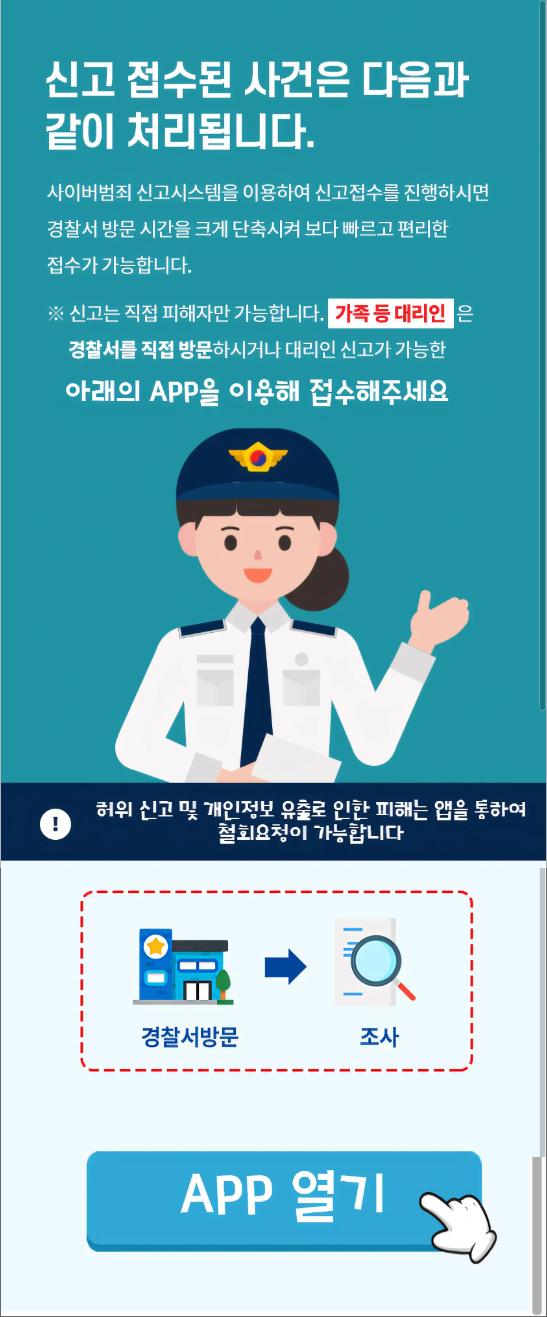

메시지 내 링크를 클릭하면 공격자가 제작한 피싱 페이지로 연결되어 이동한다.

해당 악성코드 작동 방식

- 피싱 페이지에서 'APP 열기' 클릭 시 바로 악성 apk가 다운로드된다.

- 해당 페이지 내에는 사용자 브라우저 체크 기능 및 개발자 도구 차단 기능이 적용되어 있다.

- apk 설치 시, 다양한 권한들을 요구 후 '더치트 예방' 이라는 아이콘으로 사용자 휴대폰에 설치된다.

- 요구되는 권한은 다음과 같다.

android.permission.SEND_SMS

android.permission.READ_EXTERNAL_STORAGE

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.READ_CONTACTS

android.permission.GET_ACCOUNTS

android.permission.WRITE_CONTACTS

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.INTERNET

android.permission.AUTHENTICATE_ACCOUNTS

com.google.android.c2dm.permission.RECEIVE

android.permission.ACCESS_WIFI_STATE

android.permission.POST_NOTIFICATIONS

android.permission.WAKE_LOCK

android.permission.ACCESS_NETWORK_STATE

android.permission.FOREGROUND_SERVICE

악성앱 아이콘

- 요구되는 권한은 다음과 같다.

- 사용자 휴대폰에 어플 형태로 설치가 완료되면 브라우저 창을 띄워 데이터를 로딩하는 듯한 화면을 보여준다.

앱 로딩 위장 페이지

- '현재 기기에서는 이용할 수 없습니다', '자동으로 앱이 삭제됩니다' 라는 메시지를 띄우며 자동으로 앱을 삭제하는 것처럼 위장한다.

앱 자동삭제 위장 페이지 - 실제로 삭제된 것은 아니며, 아이콘을 없애고 백그라운드에서 동작하며 마치 해당 앱이 삭제된 것처럼 위장해 사용자 휴대폰에서의 생존률을 높인다.

현재 알약M에서 해당 악성앱에 대해 'Trojan.Android.Agent'로 탐지중이며, 유사 변종에 대해서도 지속적 모니터링을 진행중에 있다.

'SWUFORCE > 기술 스터디' 카테고리의 다른 글

| [IGLOO] 지금 꼭 알아야 할 보안 ‘초자동화’로 가는 길 (6) | 2024.09.24 |

|---|---|

| [AhnLab] 조직 구성원 겨냥한 온라인 스캠, 어떤 것들이 있을까? (0) | 2024.05.28 |

| [IGLOO] ‘록빗(LockBit)’ 그룹 검거로 알아보는 랜섬웨어 생태계 (0) | 2024.05.14 |

| [삼성 SDS] 인공 일반 지능(AGI)이란? 개념, 적용 기술, 그리고 인간 삶에 미칠 영향 (0) | 2024.05.07 |

| [AhnLab] Notepad++ 공식 패키지 파일로 위장한 악성코드 주의 (2) | 2024.05.01 |